サーバー

VPS NGINXとWordPressのインストール

WebサーバーとなるNGINXとPHPの下、WordPressをインストールしますが、必要となるデータベースはMariaDBを、またメール送信にはPostfixを、それぞれCentOS7サーバーにインストールします。 W […]

Be the First to comment.

Read More

サーバー

VPS NGINXとPHPサーバーのインストール

本稿はNGINXでPHPを利用する設定などの記事ですが、NGINXやCGIの利用は初めてなので内容に誤りがあった場合はお許しください。 PHP-FPMについて ApacheではPHPを動作させる方法が2種類、「モジュール […]

Be the First to comment.

Read More

サーバー

VPS NGINXとSSL,FTPサーバーのインストール

さくらのVPSコントロールメニューから「OSインストール」を選択し、インストールするOSにCentOS7、スタートアップスクリプトにLetsEncryptを指定して初期化します。 これによりWebサーバーは、デフォルトで […]

Be the First to comment.

Read More

サーバー

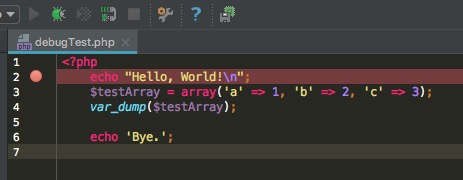

さくらのVPS5日目 XdebugとPhpStormのセットアップ

今回の目標の1つが、VPSサーバーを利用した開発環境の構築で、XdebugをインストールしてPhpStormでソースデバッギングができることです。諦めかけましたが、なんとか動作させるまでの設定操作を確認することができまし […]

Be the First to comment.

Read More

サーバー

さくらのVPS4日目 PostfixとWordPressのセットアップ

WordPressは、インストールやユーザーの登録をするとメールが送信されます。またアプリケーションシステムでは、メール送信する場面が少なからず発生します。 今回セットアップを進めるVPSサーバーはメールを受信する必要は […]

Be the First to comment.

Read More