unkoログインは衛生センターへ回収された?

暫く落ち着いたように見えたブルートフォースアタックだが再び活性化したようで、また頻繁に攻撃を受けるようになった。

くそったれ!、と攻撃者に言ってみたいが相手はプログラムなので聞いてはくれないでしょう。

さてWordPressでブルートフォースアタックをする場合、その入り口はログインページから攻撃する方法とXML_RPCを利用する方法の2つあります。

XML_RPCを利用した攻撃の具体的な方法は、以下の当方のページにあります。

http://mtssb.mt-systems.jp/blog/wordpressでxmlrpcを使ったブルートフォースアタックについて

ログインするにはログイン名とパスワードが一致する必要があるため、どちらも推察し易いと、あっ!という間にクラッキングされてしまうため、ログイン名にrootやadminは利用しないように注意が促されています。が、隠したつもりでもWordPressを利用していると知られる場合があるのも事実です。

その辺の詳細は、以下の当方のページにあります。

http://mtssb.mt-systems.jp/blog/「author=xx」でユーザー名が分かる?穴を塞ぐには

WordPressは新規ユーザー登録時に利用が異なる3つの名前をログイン名で設定しますが、ログイン名を表示するのはもっての外なので対策をいくつかします。ところが、この内の1つが通常の管理画面から変更できず、そのまま放置すると漏れている状態になるのです。

そこで、その名前を「unko」に変更しておきました。で、とうとうその日がやって来たのです。そうです、

unkoによるログインチェックです。

以下がそのログ情報です。

繰り返すこと、155回のunkoでした(^o^)。

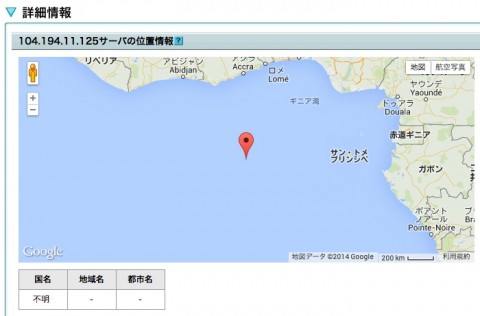

どこかのサーバーが乗っ取られて操作されているのでしょう、IPアドレスから見てみることにしました。すると、何もない海の上で、最近エボラで大変になっている地域の近くでした。

拡大してみます。

何となく更に拡大したところ、何か文字が表示されました。

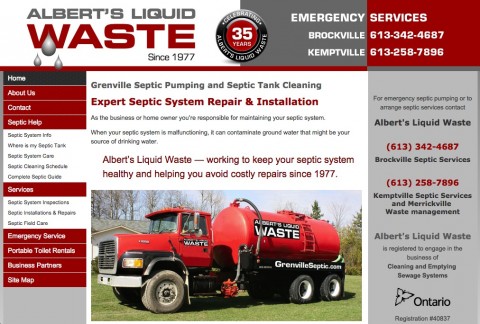

「Albert’s Liquid Waste」ってなんでしょう?

検索してみると、ありました。早速サイトを表示してみました。

何と、バキュームカーが表示されました。

こうして155回のunkoは無事に回収されました。環境は保全されたのです(爆笑)。

これって、クラッカーが意図的にしたのでしょうか?

乗っ取られたと思われるサーバーのスクリーンショットには、中国語で建設中のページが表示されました。こちらも早くトイレを完成させて下さい。