PHP他

PHPStorm ファイル比較

以前保存したソースとどこが変更されているか調べる場合、ファイル比較ツールを使います。 Linuxのコマンドだとターミナルを起動したり、長いパスを入力したりが面倒なので、PHPStormで作業をしているときはそのツールを使 […]

Be the First to comment.

Read More

書散らし

QRコード決済は一過性

現在話題のQRコードを利用した決済について、キャッシュレスという観点で多くの人が押しています。 が、これ流行らんでしょ、と思ったので、つらつらとブログに書いてみました。 以下QRコード決済を嫌う理由を、感情と経験から述べ […]

Be the First to comment.

Read More

Mac OS X

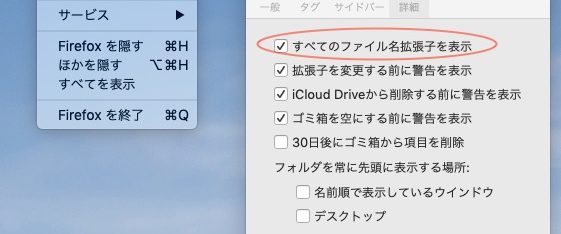

Macのキャプチャ画像タイプとファイル拡張子

新しく購入したMac miniで画像をキャプチャしたらpngファイルで出力され、Finder上では拡張子が非表示になっていたので、jpegファイルで出力、Finder上では拡張子が表示されるように設定を変更しました。 キ […]

Be the First to comment.

Read More

Mac OS X

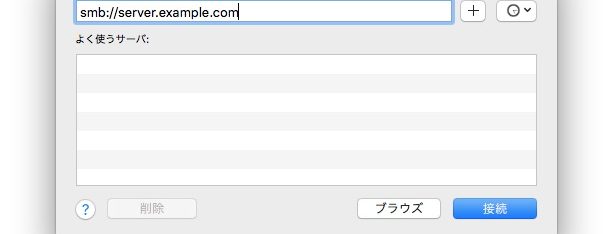

MacでNASをアクセスする

Windows PCの共有ファイルサーバーとして、LANにアイオーデータのLAN DISKが鎮座しています。 これまで自身の使うMac miniで、当該NASにアクセスすることを諦めていました。が、NASの置換えを検討、 […]

Be the First to comment.

Read More

メール

HTMLのメール(quoted-printable)

最近、企業から送られてくる宣伝メールなどは、HTMLでデザインされたメールが多くなりました。 以前はメーラーの脆弱性を考えてテキスト表示設定にしていましたが、そのような使い方は最早時代遅れのようです。 メール送信でHTM […]

Be the First to comment.

Read More