旅行

はじめての沖縄 3.英会話教室編

宿泊は国際通りに近いドミトリーの4人部屋を貸切状態で、就寝は2段ベッドの下段に陣取りました。1週間通して外は夜遅くまで喧騒が続いてましたが、概してぐっすり寝られました。なおベッドは上段が低く頭を何度も打ち付けたので、間違 […]

Be the First to comment.

Read More

旅行

はじめての沖縄 2.首里城編

飛行機は土曜日の夕方便で18:40頃到着、モノレールで移動し県庁前駅から歩いてホテルへ直行、夕食はラーメン屋があったのでラーメンで済ませました。お酒は悲しいかな飲めないため、一生涯飲んで楽しむことは叶いません。 荷物はど […]

Be the First to comment.

Read More

旅行

はじめての沖縄 1.行ってみようか編

毎日慌ただしく過ごしているのですが、サイクルが単調でやる気モードが下降してしまいました。このやる気モードが低いと何をするのも面倒臭くなり、かといってボンヤリ過ごすこともできず、イライラした状態に陥ってしまいます。 そこで […]

Be the First to comment.

Read More

サーバー

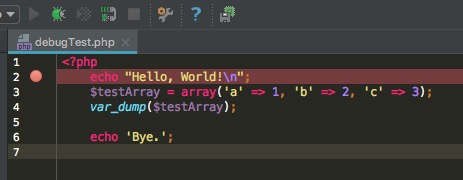

さくらのVPS5日目 XdebugとPhpStormのセットアップ

今回の目標の1つが、VPSサーバーを利用した開発環境の構築で、XdebugをインストールしてPhpStormでソースデバッギングができることです。諦めかけましたが、なんとか動作させるまでの設定操作を確認することができまし […]

Be the First to comment.

Read More

サーバー

さくらのVPS4日目 PostfixとWordPressのセットアップ

WordPressは、インストールやユーザーの登録をするとメールが送信されます。またアプリケーションシステムでは、メール送信する場面が少なからず発生します。 今回セットアップを進めるVPSサーバーはメールを受信する必要は […]

Be the First to comment.

Read More